Учнівська wiki-стаття "Чому з'явились віруси?"

Зміст

Назва проекту

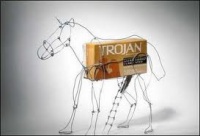

"Троянський кінь: історія чи реальність"Автори проекту

Таровик Ольга Іванівна

Тема дослідження

Що спільного між історичним «троянським конем» та комп’ютерним?

Питання для дослідження

Хто і навіщо створив комп’ютерні віруси і чому вірус назвали "трояном?"

Гіпотеза дослідження

Ми вважаємо, що віруси - це не тільки щоденна головна біль і турбота, причина збоїв в роботі комп'ютера і ворог номер один, але й бізнес та хобі.

Мета дослідження

Ознайомитися з етапами розвитку комп'ютерних вірусів, з'ясувати причини, що привели до їх появи та чому вірус називають "трояном"

Результати дослідження

Історія виникнення комп'ютерних вірусів

.Історія розвитку науки і техніки, як і історія людства, повна прикладів драматичного протистояння Добра і Зла. Не обійшлися без цього протистояння і активні процеси комп’ютеризації суспільства. Вважають, що ідею створення комп’ютерних вірусів окреслив письменник-фантаст Т.Дж.Райн, котрий в одній із своїх книжок, написаній в США в 1977р., описав епідемію, що за короткий час охопила біля 7000 комп’ютерів. Причиною епідемії став комп’ютерний вірус, котрий передавався від одного комп’ютера до другого, пробирався в їх операційні системи і виводив комп’ютери з-під контролю людини.

.В 70-х роках, коли вийшла книжка Т.Дж.Райна, описані в ній факти здавалися малою фантастикою, і мало хто міг передбачати, що вже в кінці 80-х років проблема комп’ютерних вірусів стане великою дійсністю, хоч і не смертельною для людства в єдиноборстві з комп’ютером, але призвівшою до деяких соціальних і матеріальних втрат.

Наукові основи теорії механізмів, здатних до самовідтворення, заклав Джон фон Нейман, який сформулював загальні принципи будови комп’ютера. Саме він у 1951 р. запропонував метод створювання таких механізмів. Першою працею, присвяченою побудові систем, здатних до само відтворення, стала стаття Л. С. Пенроуз, опублікована американським журналом «Nature» 1952 р. У ній розглядалася двовимірна модель таких структур, здатних до активізації, захоплення та звільнення. За матеріалами цієї статті було сконструйовано біокібернетичне створіння, що рухалось, живилося ненульовими словами, а породжені ним нові істоти могли мутувати. Якщо ці створіння певний час рухалися без споживання комп’ютерної «їжі», вони гинули/

У 1961 р. програмісти фірми Bell Telephone Laboratories розробили комп’ютерну гру «Дарвін», у якій декілька програм-організмів завантажувалися в пам’ять комп’ютера. Організми, створені одним гравцем, мали знищити представників іншого виду, захоплюючи всю пам’ять комп’ютера.

Поява перших персональних комп’ютерів та розвиток мережної інфраструктури починають епоху історії вірусів. Наприкінці 1970-х років з’явилися перші програми-вандали, які після запуску знищували дані користувачів. У цей самий час було створено перші троянські програми, що проявляли свою сутність лише через певний проміжок часу або за певних умов

У 1981 р. Річард Скрента написав для комп’ютерів Apple IIELK CLONER один із перших вірусів, що сповіщав про свою присутність повідомленням, яке містило невеликий вірш. Крім цього, вірус перевертав зображення на екрані, примушував текст «блимати» й виникали різноманітні повідомлення. Інші віруси для Apple II створили цього самого року студент Техаського університету Джо Деллінджер Вони змогли «втекти» від свого автора та поширитися університетом, пошкоджуючи графіку популярної на той час комп’ютерної гри CONGO ( у результаті дії цього вірусу за кілька тижнів усі піратські версії гри перестали працювати). Щоб виправити ситуацію, автор запустив у комп’ютерну мережу новий вірус.

У вересні 1984 р. Фред Коен, засновник комп’ютерної вірусології, опублікував статтю, що стала другим академічним дослідженням проблеми вірусів. У ній автор уперше ввів термін «комп’ютерний вірус», описуючи його файловий різновид.

У 1986 р. вже зареєстрували першу глобальну епідемію вірусу для IBM - сумісних комп’ютерів. Вірус Brain, що його створив 19-річніий пакистанський програміст, заражав сектори початкового завантаження дискет і протягом кількох місяців поширився практично на весь світ. Причиною цього була повна непідготовленість суспільства до появи комп’ютерних вірусів. Біля 5% виявлених заражень припадає на “ALAMEDA VIRUS”, який також відноситься до цієї групи. Цей вірус заміщує вміст завантажуючого сектора, переписуючи і зберігаючи в ньому оригінал в першому вільному секторі на диску. Механізм і наслідки зараження цим вірусом ті, що і в “PAKISTANI BRAIN”.

В кінці 1989 р. в пресі з’явилося повідомлення про знаходження в Японії нового, надзвичайно підступного і руйнівного віруса (його назвали “червяком”), за короткий час він знищив велику кількість машин, під’єднаних до комунікаційних ліній. Переповзаючи від комп’ютера до комп’ютера, по з’єднуючих їх комунікаціях, ”червяк” спроможний знищувати вміст пам’яті, не залишаючи ніяких надій на відновлення даних. Збиток, який наноситься комп’ютерними вірусами, зростає, а їх небезпечність для таких важливих систем, як оборона, транспорт, зв’язок, поставила проблему комп’ютерних вірусів в ряд тих, котрі як правило знаходяться під пристальним наглядом органів державної безпеки.

Перше спамерське повідомлення було відправлено в 1978 році в мережі Arpanet 400 підключеним користувачам. Воно включало невеликий патч від Dіgіtal Equ і pment Corporat і on для нових комп’ютерів Decsystem-20, який далеко не всім був потрібний.

Комп’ютерний хробак CodeRed, який вийшов у світ 19 липня 2001 року, за 14 годин заразив більше 300 тисяч комп’ютерів і обійшовся компаніям в 2,6 мільярда доларів.

Перший комп’ютерний баг був знайдений Грейс Мюррей Хопер, яка працювала з комп’ютерами Mark ІІ. Під час збою, жінка перевірила реле й виявила міль, яка залетіла туди і стала причиною неполадки. Це був перший випадок, коли слово “баг” використовувалося для позначення різних проблем у софті або залізі.

В 1991 році відомий вірусмейкер Dark Avenger зарелізував MtE (Mutat і on Eng і ne) – алгоритм, що дозволяє вірусам мутувати у більш ніж 4 мільярди різних форм, значно утрудняючи їхнє знаходження антивірусами. Спам становить більше 70% всіх емейлів, що проходять у мережі. За рахунок затраченого часу на видалення працівниками спама, компанії втрачають більше 10 мільярдів доларів щорічно. Першою людиною, арештованою за спам у системах миттєвих повідомлень (типу ІCQ) став 18-літній Ентоні Греко 21 лютого 2005 року.

“ISRAELI VIRUS” заражає програми типу COM, EXE. Втілюючись в них, вірус збільшує їх розмір на 1813 байт (Інколи, посилаючись на віруси цієї групи, їм дають назви : вірус – 1813, вірус 1704 і т.д.).

Історія виникнення назви «троянський кінь»

У XII столітті до н.е. Греція оголосила війну Трої. Греки почали 10-річну війну проти цього міста, але так і не змогли його взяти. Тоді вони пішли на хитрість. За порадою Одіссея був споруджений величезний дерев'яний кінь. Усередині цього коня сховалося декілька героїв, а ахейське військо, занурившись на кораблі, відплило до острова Тендос. Троянці вирішили, що облога знята і, повіривши словам лазутчика Сінона про те, що кінь на ахейцями для того, щоб умилостивити богиню Афіну, і володіння їм зробить Трою неприступною, перенесли його в місто, зруйнувавши при цьому частина кріпосної стіни. Даремно жрець Лаокоон переконував троянців, що цього не слід робити. Вночі з утроби коня вийшли воїни-ахейці і відкрили міські ворота повернувся під покровом темряви війську. Троя була взята і зруйнована. Ось чому подібні програми називають "троянськими кіньми" - вони працюють непомітно для користувача ПК, прикриваючись діями інших додатків.

Що таке троянський кінь?

Троянський кінь - це програма, яка надає стороннім доступ до комп'ютера для здійснення яких-небудь дій на місці призначення без попередження самого власника комп'ютера або висилає за певною адресою зібрану інформацію. При цьому вона, як правило, видає себе за що-небудь мирне і надзвичайно корисне. Частина троянських програм обмежується тим, що відправляє ваші паролі поштою своєму творцеві або людині, яка сконфігурував цю програму (е-mail trojan). Однак для користувачів Internet найбільш небезпечні програми, що дозволяють отримати віддалений доступ до їх машин з боку (BackDoor). Дуже часто трояни потрапляють на комп'ютер разом з корисними програмами або популярними утилітами, маскуючись під них. Особливістю цих програм, яка змушує класифікувати їх як шкідливі, є відсутність попередження про їх інсталяції і запуск. При запуску троян встановлює себе в систему і потім стежить за нею, при цьому користувачеві не видається жодних повідомлень про його дії. Більш того, посилання на троянця може відображатися в списку активних додатків або зливатися з ними. У результаті користувач комп'ютера може і не знати про його присутність у системі, в той час як комп'ютер відкритий для віддаленого управління. Досить часто під поняттям "троян" мається на увазі вірус. Насправді це далеко не так. На відміну від вірусів, трояни спрямовані на отримання конфіденційної інформації та доступ до певних ресурсів комп'ютера. Можливі різні шляхи проникнення трояна в вашу систему. Найчастіше це відбувається при запуску будь-якої корисної програми, в яку запроваджено сервер трояна. У момент першого запуску сервер копіює себе в яку-небудь директорію, прописує себе на запуск в системному реєстрі, і навіть якщо програма-носій ніколи більше не запуститься, ваша система вже заражена трояном. Заразити машину можете ви самі, запустивши заражену програму. Зазвичай це відбувається, якщо програми викачуються не з офіційних серверів, а з особистих сторінок. Впровадити трояна можуть також сторонні люди за наявності доступу до вашого комп'ютера, просто запустивши його з дискети.

Типи Троянов

1. Утиліти прихованого (віддаленого) адміністрування (BackDoor - з англ. "Задня двеpь").

Троянські коні цього класу за своєю суттю є досить потужними утилітами віддаленого адміністрування комп'ютерів в мережі. За своєю функціональністю вони багато в чому нагадують різні системи адміністрування, що розробляються відомими фірмами - виробниками програмних продуктів. Єдина особливість цих програм змушує класифікувати їх як шкідливі троянські програми: відсутність попередження про інсталяцію і запуск. При запуску троянець встановлює себе в системі і потім стежить за нею, при цьому користувачеві не видається жодних повідомлень про дії троянця в системі. Більш того, посилання на троянця може відображатися в списку активних додатків. У результаті "користувач" цієї троянської програми може і не знати про її присутність в системі, в той час як його комп'ютер відкритий для віддаленого управління.

Трояни прихованого адміністрування і зараз найбільш популярні. Кожному хочеться стати власником такого трояна, оскільки він може надати виняткові можливості для управління та виконання різних дій на віддаленому комп'ютері, які можуть налякати більшість користувачів і доставити безліч веселощів господареві трояна. Дуже багато хто використовує трояни для того, щоб просто познущатися над ким-небудь, виглядати в очах оточуючих "суперхакерів", а також для отримання конфіденційної інформації.

2. Поштові (е-mail trojan).

Трояни, що дозволяють "витягувати" паролі та іншу інформацію з файлів вашого комп'ютера і відправляти їх по електронній пошті господареві. Це можуть бути логіни і Internet-паролі провайдера, пароль від поштової скриньки, паролі ICQ і IRC та ін.

3. Клавіатурні (Keylog-gers).

Ці трояни записують все, що було набране на клавіатурі (включаючи паролі) у файл, який згодом вирушає на певний е-mail або переглядається чеpез FTP (File Transfer Protocol). Keylogger'и зазвичай займають мало місця і можуть маскуватися під інші корисні програми, через що їх буває важко виявити. Ще однією причиною труднощі виявлення такого трояна є те, що його файли називаються як системні.

4. Програми-жарти (Joke programs).

Ці програми нешкідливі за своєю суттю. Вони не заподіюють комп'ютеру будь-якого прямої шкоди, проте виводять повідомлення про те, що така шкода вже заподіяна, може бути заподіяна під час будь-яких умовах, або попереджують користувача про неіснуючу небезпеку. Програми-жарти залякують користувача повідомленнями про форматування жорсткого диска, визначають віруси в незаражених файлах, виводять дивні вірусоподібні повідомлення і т.д. - Це залежить від почуття гумору творця такої програми. Звичайно ж, тут немає ніяких причин для хвилювання, якщо за цим комп'ютером не працюють інші недосвідчені користувачі, яких подібні повідомлення можуть сильно налякати.

5. До "троянського коня" також можна віднести заражені файли, код яких певним чином підправлений або змінений криптографічним методом. Наприклад, файл шифрується спеціальною програмою і (або) упаковується невідомим архіватором. У результаті навіть останні версії антивірусів не можуть визначити наявність у файлі трояна, так як носій коду немає у їхніх антивірусної базі.

Цікаві факти з історії комп’ютерних вірусів

Початок 70-х років

На початку 1970-х років в прототипі сучасного інтернету - військовій комп'ютерній мережі APRAnet - був виявлений вірус Creeper. Написана для колись популярної операційної системи Tenex, ця програма була в змозіі самостійно ввійти до мережі через модем і передати свою копію віддаленій системі. На заражених системах вірус виявляв себе повідомленням: "IM THE CREEPER : CATCH ME IF YOU CAN". Пізніше для видалення настирливого, але в цілому нешкідливого вірусу, невідомим була створена програма Reaper. За своєю суттю це був вірус, що виконував деякі функції, властиві антивірусу: він розповсюджувався обчислювальною мережею і, у разі виявлення тіла вірусу Creeper, знищував його.

1981 рік

Широке розповсюдження комп'ютерів марки Apple II привернуло увагу до цієї платформи авторів вірусів. Не дивно, що перша в історії дійсно масова епідемія комп'ютерного вірусу відбулася саме на Apple II. Вірус Elk Cloner записувався в завантажувальні сектори дискет, до яких йшло звернення. В ті часи це здавалося неймовірним і викликало у рядових користувачів стійкий зв'язок між вірусами і позаземними цивілізаціями, що намагаються завоювати світ. Враження від вірусу посилювалося його проявами: Elk Cloner перевертав зображення на екрані, примушував текст блимати, виводив різноманітні загрозливі повідомлення.

Широке розповсюдження комп'ютерів марки Apple II привернуло увагу до цієї платформи авторів вірусів. Не дивно, що перша в історії дійсно масова епідемія комп'ютерного вірусу відбулася саме на Apple II. Вірус Elk Cloner записувався в завантажувальні сектори дискет, до яких йшло звернення. В ті часи це здавалося неймовірним і викликало у рядових користувачів стійкий зв'язок між вірусами і позаземними цивілізаціями, що намагаються завоювати світ. Враження від вірусу посилювалося його проявами: Elk Cloner перевертав зображення на екрані, примушував текст блимати, виводив різноманітні загрозливі повідомлення.

Листопад 1988 року

Поголовна епідемія справжнього мережного вірусу, що отримав назву „черв'як Морріса”. Вірус заразив більше 6000 комп'ютерних систем в США (включаючи Дослідницький центр NASA) і практично паралізував їх роботу. Унаслідок помилки в коді вірусу він, як і вірус-черв'як "Christmas Tree", необмежено розсилав свої копії по інших комп'ютерах мережі, запускав їх на виконання і таким чином повністю забирав під себе всі мережеві ресурси. Для свого розмноження вірус використовував помилки в системі безпеки операційної системи Unix для платформ VAX і Sun Microsystems. Крім помилок в Unix, вірус використовував і інші оригінальні ідеї, наприклад, підбір паролів користувачів (із списку, що містить 481 варіант) для входу в системи під чужим ім'ям. Загальні збитки від вірусу Морріса були оцінені в 96 мільйонів доларів.

Червень 1994 року

Почалася епідемія OneHalf. OneHalf – написаний під DOS поліморфний комп'ютерний вірус (гібрид бутового і файлового вірусів). Відомий своїм особливим корисним навантаженням, яке кодувало певні частини жорсткого диска, однак розшифровувало їх, коли з ними працювали, тому користувач нічого не помічав. Кодування здійснювалось шляхом порозрядного XORування випадково згенерованим ключем, а розкодування виконувалось повторним XORуванням з тим самим ключем. Проте, недбала дезинфекція призводила до втрати даних, тому що, якщо користувач не брав це кодування до уваги, то він знищував тільки вірус, який служить також для розшифровки і доступу до даних. Після кодування однієї половини HDD за особливих умов вірус писав таке повідомлення: Dis is OneHalf. Press any key to continue ...

26 квітня 1999 рік

Вірус "Чорнобиль" вперше був виявлений на Тайвані в червні 1998 року - автор вірусу Чен Інь-Хау заразив комп'ютери в місцевому університеті. Через деякий час CIH вибрався за межі Тайваню: Австрія, Австралія, Ізраїль і Велика Британія опинилися серед перших країн, охоплених епідемією. Пізніше шкідливий код було зареєстровано і в кількох інших країнах, зокрема в Росії. 26 квітня 1999 року сталася глобальна комп'ютерна катастрофа: за різними даними, постраждало близько напівмільйона комп'ютерів у всьому світі, ніколи ще наслідки вірусних епідемій не були такими масштабними і не супроводжувалися такими глобальними збитками. тоді виявилися знищені дані на жорстких дисках, а на материнських платах деяких машин було пошкоджено вміст мікросхем BIOS.

Січень 2003 року

В результаті активізації черв’яка Slammer швидкість роботи інтернету значно сповільнилася, а деякі регіони, наприклад, Південна Корея, виявилися практично відрізаними від мережі. За лічені хвилини черв'як, що використовував уразливість в СУБД Microsoft SQL Server 2000, заповнив інтернет. Незважаючи на малий розмір вірусу - всього 376 байт, він зміг створити в каналах передачі даних справжні пробки, оскільки після зараження комп'ютера він починав розсилати свій код по випадкових IP-адресах в нескінченному циклі. Якщо по якій-небудь з адрес виявлявся вразливий комп'ютер, він заражався і теж починав розсилати копії вірусу.

Висновки

Для одних віруси є бізнесом. Причому не тільки для їхніх авторів, але і для тих, хто з цими вірусами бореться. Бо процвітання компаній, які випускають антивірусні програми не є несподіванкою ні для кого. Для інших — це хоббі. Хоббі — збирання вірусних колекцій і хоббі — написання вірусів. Ще інші — створюють віруси для прояву власної зухвалості і незалежності, у деяких колах подібна діяльність просто необхідна для підняття свого престижу. Є й такі, для кого віруси це витвір мистецтва; зустрічаються ж лікарі за покликанням, це значить, може бути і комп'ютерний лікар за покликанням. Для деяких віруси служать приводом пофілософствувати, на теми створення і розвитку комп'ютерного життя. Для інших віруси — це також стаття кримінального кодексу. Але для більшості користувачів комп'ютерів віруси — це щоденна головна біль і турбота, причина збоїв в роботі комп'ютера і ворог номер один.

Корисні посилання

Віруси, антивірусні програми та їх призначення

Історія виникнення комп’ютерних вірусів

Навчальні матеріали з інформатики "Віруси та антівіруси"

Ювілей першого глобального комп'ютерного вірусу "Чорнобиль"